Microsoft berharap dapat meningkatkan ketahanan layanan cloud-nya dengan memperluas “mode pemadaman” untuk Azure Active Directory untuk mencakup aplikasi web dan desktop.

Azure Active Directory (AAD) adalah direktori cloud Microsoft yang menangani autentikasi untuk Office 365 dan dapat ditautkan ke Active Directory lokal. Selanjutnya, pengembang dapat menulis aplikasi yang menggunakan layanan tersebut. Namun, jika terjadi kesalahan, pelanggan mengalami banyak kegagalan, termasuk ketidakmampuan mengakses Portal Azure untuk mengelola layanan cloud lainnya.

Pada bulan Desember tahun lalu Microsoft memperbarui SLA (Perjanjian Tingkat Layanan) untuk AAD menjadi 99,99 persen waktu aktif, meningkat dari 99,9 persen, meskipun dengan beberapa sulap karena juga menghapus “fitur administratif” dari definisi ketersediaannya.

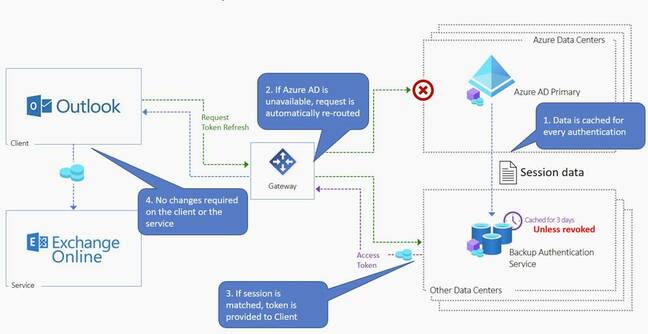

Sekarang perusahaan telah memberikan keterangan lebih lanjut tentang upayanya, berfokus pada layanan autentikasi cadangan yang mereplikasi data autentikasi selama operasi normal, dan kemudian jika layanan utama gagal, beralih ke “mode pemadaman” yang dapat memeriksa permintaan dan memberikan token kepada klien.

Menurut Microsoft, ini telah beroperasi untuk Outlook Web Access dan SharePoint Online sejak 2019, meskipun kami mencatat bahwa selama pemadaman September 2020, Outlook dan SharePoint terpengaruh. Alasan yang diberikan pada saat itu adalah bahwa “perubahan konfigurasi baru-baru ini berdampak pada lapisan penyimpanan backend”, masalah yang diperparah oleh masalah lebih lanjut yang disebabkan oleh “perubahan yang diterapkan untuk mengurangi dampak”. Oleh karena itu, tampaknya layanan pencadangan tidak cukup dalam hal itu.

Ada juga batasan bahwa autentikasi hanya diproses oleh layanan pencadangan jika pengguna telah mengakses “aplikasi atau sumber daya” dalam tiga hari terakhir, yang disebut sebagai “jendela penyimpanan”. Perusahaan merasa ini baik-baik saja untuk sebagian besar pengguna yang “mengakses aplikasi terpenting mereka setiap hari dari perangkat yang konsisten”, tetapi mudah untuk memikirkan kasus di mana pengguna akan terkunci, misalnya jika mereka membeli perangkat baru.

Ini lebih baik daripada tidak sama sekali, dan Microsoft sibuk memperluas penerapannya. Awal tahun ini dukungan untuk aplikasi desktop dan seluler telah ditambahkan, dan tahun depan akan ada lebih banyak aplikasi web termasuk Teams Online dan Office 365 lainnya. Aplikasi pelanggan menggunakan Buka ID Connect akan segera menyusul.

Lebih banyak pertanyaan daripada jawaban

Dalam beberapa hal, posting terbaru Microsoft menimbulkan lebih banyak pertanyaan daripada jawaban. Sekilas tentang Halaman status Azure menunjukkan “Azure Active Directory – Masalah saat mencoba mengautentikasi”, meskipun mungkin terbatas pada pelanggan yang menggunakan Identitas Eksternal Azure Active Directory, dengan akar penyebab yang dikaitkan dengan “outbound port exhaustion”, meskipun letaknya pada diagram arsitektur perusahaan tidak jelas.

Pada bulan Maret tahun ini terjadi pemadaman AAD yang diperpanjang yang disebabkan oleh kesalahan penghapusan kunci yang digunakan untuk penandatanganan kriptografi. Microsoft mereferensikan layanan pencadangan pada saat itu dan mengatakan bahwa “Sayangnya, ini tidak membantu dalam kasus ini karena menyediakan cakupan untuk penerbitan token tetapi tidak menyediakan cakupan untuk validasi token karena bergantung pada titik akhir metadata yang terpengaruh.”

Oleh karena itu, jelaslah bahwa perpanjangan layanan pencadangan tidak akan menyelesaikan semua masalah yang mungkin berdampak pada AAD meskipun bermanfaat.

Pada bulan Agustus tahun ini, analis Gartner melaporkan bahwa pelanggan “tetap mengkhawatirkan dampak dunia nyata” dari keandalan Azure meskipun kinerjanya tidak buruk secara absolut. Gartner menganggap beberapa wilayah Azure kurang tangguh dari yang seharusnya, mungkin karena masalah kapasitas – meskipun perhatikan bahwa pandemi menyebabkan lonjakan permintaan untuk semua penyedia cloud.

Microsoft juga memiliki pertanyaan untuk dijawab terkait kerentanan Cosmos DB yang dijelaskan oleh peneliti keamanan di Wiz awal bulan ini. Kerentanan telah diperbaiki, tetapi para peneliti mengidentifikasi beberapa kesalahan arsitektural yang luar biasa, seperti aturan firewall yang dirancang untuk mencegah eskalasi pelanggaran, tetapi “aturan firewall ini dikonfigurasikan secara lokal di wadah tempat kami menjalankan root saat ini. Jadi, kami hanya menghapus aturan (dengan mengeluarkan iptables -F), membersihkan jalan ke alamat IP terlarang ini dan beberapa temuan yang lebih menarik.”

Merupakan hal yang baik ketika Azure CTO Mark Russinovich muncul untuk memberi tahu kami, bersama rekan kerja, tentang peningkatan keandalan Azure, dan layanan pencadangan AAD yang diperluas diterima meskipun tidak selalu efektif, tetapi kami ingin mengetahui lebih banyak tentang hal lain ini. hal-hal yang mendesak. ®